Netanjahu: Izraelt semmi sem állíthatja meg

Az izraeli miniszterelnök nem foglalkozik a nemzetközi nyomással.

Az amerikai média Pearl Harbort vagy 9/11-et emleget a tavaly leleplezett, amerikai kormányzati szerveket, politikai think tankeket és techcégeket érintő hackertámadás kapcsán: az elképesztő volumenű kiberkémkedési akció felkészületlenül érte a biztonsági rendszereket. Erről rendezett szerdán három szakértővel online kerekasztal-beszélgetést a Nemzeti Közszolgálati Egyetem (NKE). Tudósításunk.

„A SolarWinds-ügy tanulságai - az orosz-amerikai kiberstratégiai játszma állása 2021 elején” címmel tartott online kerekasztal-beszélgetést az NKE Kiberbiztonsági Kutatóintézete. A cél az volt, hogy a 2020 év végén az Egyesült Államok ellen elkövetett kibertámadással kapcsolatos eddigi információkat rendszerezze, három szempontból is: műszaki, kibertérbiztonsági és politikai aspektusból is.

Az elmúlt évek legnagyobb kibertámadását tavaly decemberében fedte fel a FireEye kiberbiztonsági vállalat

egy saját rendszerét ért behatolás észlelése során. Vizsgálatuk kiderítette, hogy az elkövetők a SolarWinds cég Orion nevű szoftverének frissítésébe rejtett kártékony kóddal bejutottak az azt használó cégek belső rendszereibe, és onnan hónapokon keresztül információkat loptak el. A SolarWinds szoftverét rengeteg kormányzati szerv, techcég, illetve médiavállalat használja, így a behatolók – jelenlegi tudásunk szerint –

Hogyan történt a hackertámadás?

A Fireeye kiberbiztonsági cég – amely maga is kormányzati rendszerek biztonsági ellenőrzését végzi – 2020 november végén észlelte, hogy feltörték a rendszerét, és vállalva árfolyamának összeomlását a tőzsdén, ezt azonnal közzé is tette. „A cég támadókódjait ellopták. Ezeket nagyrészt etikus hacker tevékenységre használják, például arra, hogy egy adott cég elleni támadásról információt szolgáltassanak. A támadókóddal az IT-biztonsági cég beépül alvilági körökbe is, és hackerakció során a támadókat támadják meg” – magyarázta előadásában a FireEye magyarországi képviselője, a Biztribútor Kft. elnöke. Nemes Dániel szerint az elkövetők egy fórumon elszórt mailes jelszóval juthattak be a SolarWinds rendszerébe, ahol

Krasznay Csaba, az NKE EJKK Kiberbiztonsági Kutatóintézet intézetvezetője

„A SolarWinds szoftverfejlesztőként új hibajavításokat, termékfejlesztéseket ad ki, forráskódot gyárt, aztán jön a tesztelés, majd a bináris kód, amelyet a megrendelő feltelepít” – folytatta a beszélgetés moderátori szerepét is betöltő kiberbiztonsági szakértő, Krasznay Csaba. Az NKE EJKK Kiberbiztonsági Kutatóintézet intézetvezetője szerint

A támadók az Orionon keresztül a támadókóddal érkeztek az IP-környezetbe; óvatosak voltak: amint a védelmi rendszer működésbe lépett, el sem kezdték a további műveleteket.

A Fireeye egy hét múlva, december elején azzal szembesült, hogy a hackertámadás a vártnál sokkal nagyobb volumenű, amerikai kormányzati szervek rendszereit is támadás érte – ezen a ponton a vállalat értesítette az amerikai Nemzetbiztonsági Ügynökséget (NSA), amely egyébként maga is SolarWinds-szoftvereket alkalmaz.

„18 ezer ügyfélhez is eljuthattak volna, de a támadók nem fértek hozzá mindegyikhez, de nem is akartak.

Néhány száz cég rendszerébe hatoltak be, tudatosan kiválasztották őket, személyre szabottan támadtak.

Nagyon óvatosan haladtak, nem tettek kárt, a belépés után az első dolguk az volt, hogy a SolarWinds-es belépési módot bezárják, és más bejutási módot építsenek ki – észrevehetetlenek akartak maradni” – hívta fel a figyelmet Nemes Dániel.

Nemes Dániel, a Biztribútor Kft. elnöke, a FireEye magyarországi képviselője

„Ellátási láncokat érő támadás volt, és vélhetően további ilyen támadásokat akart előkészíteni – ha ez keresztülment volna, minden beszállítónál ott lettek volna, belenyúlhattak volna a rendszerekbe” – vélekedett Krasznay Csaba.

Nemes Dániel szerint utólag teljesen észszerű, miért a beszállítói láncolaton keresztül támadtak: a SolarWinds szoftvereit sokan használják, így ez egy fontos célpont, ugyanakkor a központi rendszere nagyon védett, így

magán a SolarWinds-en keresztül pedig a még fontosabb célpontok is elérhetővé váltak.

Mi volt a támadás célja, és mihez fértek hozzá?

„Nem tudjuk pontosan, hogy mire ment ki a játék, milyen információkért csinálták, ahogy azt sem, hogy meddig jutottak el, mekkora kárt okoztak, és beépítettek-e valamilyen pusztító kódot a Solarwinds-rendszerekbe” – mondta Krasznay Csaba.

Nemes Dániel szerint nem biztos, hogy nem ment végig a támadás; a szakértő szerint sokkal nagyobb lehet a baj, mint amit jelenleg az amerikai hatóságok sejtenek. Nehezen ellenőrizhető ugyanis a behatolások volumene, ugyanis a támadók minden megtettek, hogy az általuk okozott rendellenességeknek ne maradjon nyoma.

„Dokumentumok vittek el, de teljes mailboxokat nem töltöttek le, nehogy nyomot hagyjanak.

Leginkább biztonsági dokumentumokat, belső személyzeti adatokat vittek el.

Rengeteg amerikai biztonsági alkalmazottról van információjuk, ez egy veszélyes zsarolási potenciál. Ráadásul, a szoftver-kódokkal a jövőben is bejuthatnak a rendszerekbe” – világított rá a helyzet bonyolultságára a Biztribútor Kft. elnöke.

Számítógép-képernyőn futó bináris kódolás a gép billentyűzetére rakott tükrön a tajvani Tajpejben 2017. június 28-án

Honnan sejthető, hogy titkosszolgálati hátterű hackertámadás történt?

„Az első jel az, hogy nem gazdasági célpontokat kerestek, hanem olyan politikai célpontokat, amelyektől való információszerzéssel nem lehet pénzt keresni” – utalt a politikai motivációra a Biztribútor Kft. elnöke. A hackerek amerikai kormányzati szervekhez, politikai think tank-ekhez és olyan tech cégek rendszereibe igyekeztek betörni, amelyek beszállítói a kormányzati intézményeknek.

Nemes Dániel szerint az eddigi adatok alapján az összehangolt támadást 2019 őszétől kezdték szervezni, vagyis mire leleplezték, már egy éve zajlott a kiberhadművelet. „Nagyon lassan és nagyon óvatosan csinálták, a biztonság volt az első – erre csak állami titkosszolgálatoknak van idejük. Másrészt közel ezer szakértő összehangolt munkája volt benne, illetve az amerikai kormányzati szervezetekhez amerikai címekről jelentkeztek be, ennek érdekében sok hozzáférést vásároltak –

ezek mind-mind óriási költségek, erre csak állami résztvevőnek van pénze”

– fogalmazott a kiberbiztonsági szakember. A Fireeye azonban ezen túl nem bocsátkozik bele a konkrét felelősök találgatásába.

Jelen állás szerint azonban az amerikai kormányzat és az megtámadott amerikai techcégek többsége is orosz kezet lát az ügyben,

az orosz külföldi hírszerzéshez (SVR) köthető orosz hackercsoportot, az APT29-et sejtik a kiberkémkedés mögött.

Krasznay Csaba szerint is a legtöbb jel az oroszokra utal, de még nem tisztázott, hogy miként csinálták: a SolarWinds ftp-szerverén keresztül, esetleg orosz fejlesztésű szoftver segítségével, vagy egyszerűen úgy, hogy a cég csehországi vagy fehéroroszországi leányvállalatainál orosz hírszerzőket építettek be.

Nem elfelejthető összefüggés az sem, hogy az akció 2019 őszén indult, egy időben az amerikai elnökválasztási folyamat utolsó szakaszával. Hasonló kiberfenyegetés zajlott a 2016-os elnökválasztás előtt is, akkor a Demokrata Párt rendszereit törték fel, azt is az oroszoknak tulajdonítják, szakértők szerint ugyanazokat a módszereket alkalmazták, mint Észtországban vagy Ukrajnában.

Mártonffy Balázs, az NKE EJKK Amerika Tanulmányok Kutatóintézet intézetvezetője

Mik a kibertámadás politikai összefüggései?

Mártonffy Balázs, az NKE EJKK Amerika Tanulmányok Kutatóintézet intézetvezetője szerint

– az utóbbi ugyanis törvények által szabályozott állami lépés, amelyet más államok hírszerzései is alkalmaznak, és ezek a politikai, diplomáciai játszma eszközei. Az előző esetben viszont komoly biztonsági fenyegetés, amely felérhet egy „kiberhadüzenettel” is – a washingtoni szenátusban demokrata szenátorok december közepén már így fogalmaztak.

„Novemberben egy átmeneti politikai helyzet állt elő: Biden nyerésre állt, Trump pedig leköszönő elnökként már kis legitimációval rendelkezett, úgynevezett „béna kacsa” elnök lett” – emlékeztetett a kibertámadás előtti amerikai belpolitikai helyzetre az Amerika-szakértő. Mártonffy Balázs elmondta: a botrány kirobbanásakor, december közepén mindenki az elektori szavazatok összeszámlálását várta, Donald Trump néhány napig nem mondott semmit, első utalásában pedig Kínára mutogatott. Amikor már megjelentek az első bizonyítékok a nyilvánosságban, hogy amerikai intézmények elleni hackertámadás történt, Mike Pompeo külügyminiszter már az oroszok érintettségét vetette fel. Joe Biden pedig a helyzetet kihasználva

több biztonsági ügynökségnek nem volt vezetője, majd saját maga megválasztása esetére új kiberbiztonsági csomagot ígért be.

Mártonffy Balázs szerint a kiberakció egyik aspektusa Amerika tekintélyének, hegemón szerepének gyengítése volt. Nehéz helyzetbe hozták ezzel az új elnököt, mivel Biden üzenete az volt, hogy Amerika visszatér a multilateralizmushoz, erre az akcióra azonban majd egyoldalú válaszlépésekre kényszerül. Válaszlépésekre azonban szükség lesz, hiszen az amerikai közvélemény ezt elvárja – számukra pedig azt kell a Fehér Háznak majd kommunikálnia, hogy „az oroszok nem a szabályok szerint játszanak” – magyarázta az intézetvezető.

Krasznay Csaba osztotta ezt a felvetést, hozzátéve azt, hogy

A kiberbiztonsági szakértő az amerikai nyilatkozatokból azt feltételezte, hogy Amerika heteken belül látható szankciókkal (például Putyin elnök és orosz oligarchák külföldi számláinak befagyasztásával) és nem látható intézkedésekkel is válaszolni fog.

Jake Sullivan amerikai nemzetbiztonsági tanácsadó sajtóértekezlete a washingtoni Fehér Házban február 4-én – ő súghatja meg Biden fülébe a megoldást

Mi az ügy tanulsága?

Krasznay Csaba, az NKE EJKK Kiberbiztonsági Kutatóintézet intézetvezetője szerint

ezért a kiberhadviselés megelőző lépéseit kell erősíteni.

Nemes Dániel szerint anyavállalatuk, a Fireeye hat-hét éve mondja, hogy utópiává vált, hogy a védelmi rendszerek mindent ki tudnak védeni. „A hangsúly a felismerésre és a mélységi védelemre tolódik. Tíz évvel ezelőtt egy tipikus támadásnál 300 nap telt el a támadás kezdete és felismerése között, ma ez átlagosan 100 nap. A SolarWinds esetében egy év telt el a felismerésig, és könnyen lehet, hogy a Fireeye beavatkozása nélkül a mai napig sem ismerték volna fel” – magyarázta a Biztribútor Kft. elnöke.

A SolarWinds-ügyben magyar érintettségről közvetlenül nem tudunk, de mivel Magyarországnak kisebb erőforrásai vannak a védekezésre, és

– tette hozzá Nemes Dániel.

Az NKE kerekasztal-beszélgetésének végén Krasznay Csaba fogalmazta meg a végszót:a kibertámadás után a következő akció kivédése érdekében cégek, állami szereplők is szorosabb információmegosztást, a helyi és az állami rendszerek, adatbázisok összekapcsolását szorgalmazzák – vagyis: a biztonság igénye miatt újra felerősödhet a szabadságjogok korlátozása, az egyének feletti állami kontroll.

***

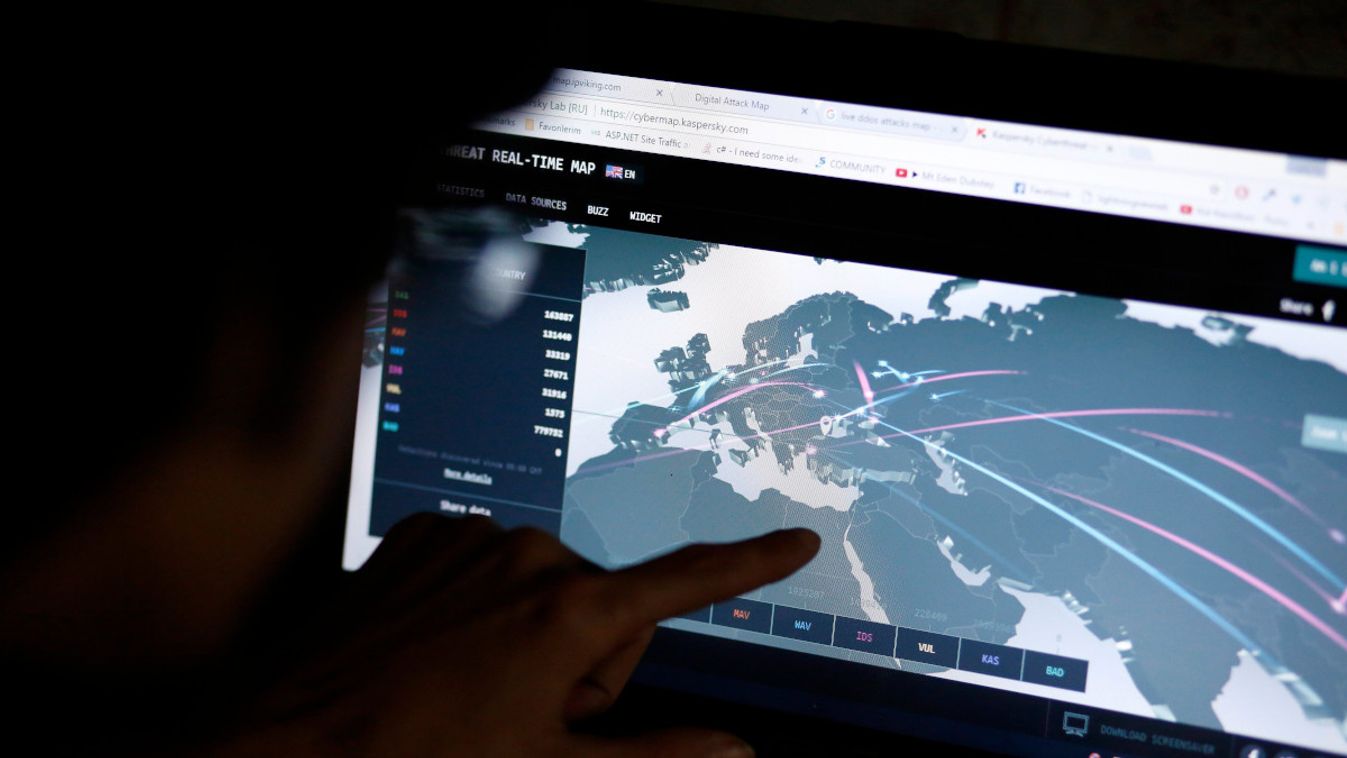

Nyitókép:

Kártékony számítógépes programok terjedését követi egy elemző Isztambulban 2017. június 28-án

fotó: Szilágyi Dénes, Nemes Dániel, MTI